Algorítimos e protocolos de roteamento (básico)

Geralmente, uma máquina permanece ligada diretamente a um roteador, também chamado de roteador default ou roteador do primeiro salto. Sempre que uma máquina emitir um pacote, o pacote será transferido para seu roteador default e posteriormente para o roteador destino.

Podemos usar um exemplo, de uma máquina da Rede Local de São Paulo que deseje transmitir uma mensagem para uma máquina na rede local do Rio de Janeiro, a máquina de origem, que neste caso pertence a rede de São Paulo, deverá primeiro enviar o pacote para o seu roteador default.

Para realizar a transferência dos dados entre Rio e São Paulo, algumas questões precisam coexistir;

_A função de um algoritmo de roteamento é simples; Existindo um conjunto de roteadores conectados por enlaces, um algoritmo de roteamento descobre um bom caminho entre o roteador de origem e o roteador de destino.

_O endereço de destino recebido da origem diz ao roteador para onde o tráfego vai. Além desta informação, ele precisara saber qual a direção, (o caminho a ser seguido). O melhor caminho ao destino deve ser determinado para que o roteador possa encaminhar os pacotes corretamente. E neste caso os outros roteadores da rede podem providenciar esta resposta. Quanto mais nova for a informação melhor será o resultado final.

O protocolo é realizado por todos os nós de comutação da rede (ou seja, nós preparados para encaminhar pacotes na Internet, esses são chamados de roteadores). O conceito básico de roteamento estado de enlace é que cada nó constrói um mapa da conectividade com a rede, na forma de um gráfico, mostrando quais nós estão conectados a quais outros nós, cada nó calcula independentemente o próximo melhor caminho lógico para todos os destinos possíveis na rede. Cada coleção dos melhores caminhos formará a tabela de roteamento de cada nó.

Isso contrasta com os protocolos de roteamento de vetor de distância, que funcionam ao permitir que cada nó compartilhe sua tabela de roteamento com seus vizinhos. Em um protocolo de estado de enlace, as únicas informações transmitidas entre os nós estão relacionadas à conectividade.

Nos algoritmos de roteamento estático, as rotas mudam muito lentamente o longo do tempo, muitas vezes como resultado de intervenção humana através da configuração manual de uma rota. Neste tipo de algoritmo, todos os computadores ou roteadores na rede tomam suas próprias decisões de roteamento, seguindo um protocolo formal de roteamento. Em MANs e WANs, a tabela de roteamento para cada computador é desenvolvida individualmente pelo seu administrador de rede.

_A função de um algoritmo de roteamento é simples; Existindo um conjunto de roteadores conectados por enlaces, um algoritmo de roteamento descobre um bom caminho entre o roteador de origem e o roteador de destino.

_O endereço de destino recebido da origem diz ao roteador para onde o tráfego vai. Além desta informação, ele precisara saber qual a direção, (o caminho a ser seguido). O melhor caminho ao destino deve ser determinado para que o roteador possa encaminhar os pacotes corretamente. E neste caso os outros roteadores da rede podem providenciar esta resposta. Quanto mais nova for a informação melhor será o resultado final.

Algoritmos de estado de enlace

Os algoritmos de roteamento global calculam o caminho de menor custo entre a origem e um

destino,usando o conhecimento completo e global sobre a rede.

Isso contrasta com os protocolos de roteamento de vetor de distância, que funcionam ao permitir que cada nó compartilhe sua tabela de roteamento com seus vizinhos. Em um protocolo de estado de enlace, as únicas informações transmitidas entre os nós estão relacionadas à conectividade.

Algoritmo de roteamento estático

Algoritmo de roteamento dinâmico

Os algoritmos de roteamento dinâmico mudam os caminhos de roteamento, à medida que mudam as cargas dos tráfegos ou a topologia de rede. Um algoritmo dinâmico pode ser rodado periodicamente, ou como reação direta à mudança de topologia de rede, ou de custos dos enlaces. Ao mesmo tempo em que são mais sensíveis às mudanças na rede, os algoritmos dinâmicos também são mais suscetíveis a problemas como loops de roteamento e oscilação de rotas.

Algoritmo de roteamento sensível à carga e insensível à carga

Os algoritmos de roteamento sensíveis à carga, os custos de enlace variam, dinamicamente, para refletir o nível corrente de congestionamento no enlace subjacente. Caso haja um alto custo associado ao enlace congestionado, o algoritmo tenderá a escolher rotas que evitem esse enlace congestionado. Já os algoritmos de roteamento insensíveis à carga, atualmente utilizado na internet (RIP, OSPF e BGP), não levam em consideração o custo, pois, o custo de um enlace não reflete explicitamente seu nível de congestionamento corrente.

Protocolos de Roteamento

É um protocolo utilizado para trocar informações entre os computadores, de forma a permitir que eles montem e mantenham suas tabelas de roteamento.

Quando caminhos novos são adicionados, ou quando os caminhos estão obstruídos sem que se possa utiliza-los, são enviados mensagens entre computadores utilizando o protocolo de roteamento.

Roteamento na Internet

Na internet, não existe um conjunto homogêneo de roteadores rodando o mesmo algoritmo de roteamento. Ela possui uma arquitetura com várias redes interconectadas, onde cada organização pode executar o algoritmo de roteamento que desejar ou, ainda, ocultar do público externo aspectos internos de rede da organização.

Como forma de diminuir a complexidade da gestão administrativa e de autonomia destas redes, os roteadores foram agrupados, formando um sistema autônomos (AS) com cada AS consistindo de um grupo de roteadores sob o mesmo controle administrativo, isto é , operado pelo mesmo ISP ou pertencente a uma mesma rede corporativa.

Protocolo de roteamento intra-AS

Um protocolo de roteamento intra-AS é usado para configurar e manter as tabelas de roteamento em um sistema autônomo (AS).

Depois que as tabelas de roteamento são configuradas, os datagramas são roteados no AS.

Os protocolos de roteamento Inter-AS também são conhecidos como protocolos de gateway interior. Historicamente, três protocolos de roteamento têm sido usados extensivamente para roteamento dentro de um sistema autônomo na Internet: RIP (the Routing Information Protocol) e OSPF (Open Shortest Path First) e IGRP (Cisco's propriety Interior Gateway Routing Protocol).

_RIP - protocolo de roteamento dinâmico, utiliza algoritmo de vetor de distância. Normalmente, é utilizado em redes menores.

_OSPF - protocolo de roteamento dinâmico que utiliza algoritmo de estado de enlace. Normalmente, é utilizado na internet. É mais eficiente que o RIP.

_IS - IS - protocolo de roteamento dinâmico, que utiliza algoritmo de estado de enlace. Normalmente, é utilizado em redes de grande porte.

_EIGRP - protocolo de roteamento dinâmico, que utiliza algoritmo de estado de enlace. Foi desenvolvido pela Cisco.

Protocolo De Roteamento Inter-AS

Este protocolo é responsável pela determinação dos caminhos entre origem e destino que abrangem vários (ASs).Atualmente, o protocolo utilizado na Internet é o BGP (Border Gateway Protocol).

O BGP é um protocolo de roteamento dinâmico que utiliza vetor à distância, para trocar informações de roteamento entre os sistemas autônomos.

Como é o endereçamento IP

Como é feito o endereçamento das máquinas em uma topologia de rede, como identificar um “host” dentre tantas redes interconectadas?

O IPv4 usa um espaço de endereço de 32 bits que fornece 4.294.967.296 (232) endereços exclusivos, ou seja cada IP tem um comprimento de 32Bits ou 4 bytes. Estes endereços são descritos em notação decimal separada por ponto, na qual cada byte é escrito em forma decimal e separado dos outros bytes por um ponto.

Cada número decimal representa um octeto que corresponde a um número binário de 8 bits.

Classificação IPv4:

Uma vez que os projetistas do Ip escolheram um tamanho para endereços IP e decidiram dividir cada endereço em duas partes, eles tiveram que determinar quantos bits colocar em cada parte. O ID de rede precisa de bits suficiente para permitir que seja atribuído que um número de rede único seja atribuído a cada rede física em uma inter-rede. Já o ID de hots precisa de bits suficientes para permitir que a cada computador acoplado a uma rede seja atribuído um endereço único.

| Classe | Primeiro Octeto | Números de rede válidos | Número total desta classe de rede | Número de hosts por rede |

| A | 1 to 126 | 1.0.0.0 to 126.0.0.0 | 27 – 2 | 224 – 2 |

| B | 128 to 191 | 128.1.0.0 to 191.254.0.0 | 214 – 2 | 216 – 2 |

| C | 192 to 223 | 192.0.1.0 to 223.255.254.0 | 221 – 2 | 28 – 2 |

Nota: A coluna Números de rede válidos, mostra os números de rede reais. Existem vários casos reservados. Por exemplo, as redes 0.0.0.0 (originalmente definidas para uso como endereço de broadcast) e 127.0.0.0 (ainda disponíveis para uso como endereço de loopback) . As redes 128.0.0.0, 191.255.0.0, 192.0.0.0 e 223.255.255.0 também são reservadas.

Conceitos de redes e sub redes

Todos os hosts de uma rede devem ter o mesmo de rede. Porém, esta propriedade do endereçamento IP poderá causar problemas, à medida que as redes crescem. Como fazer se um empresa começou sua rede com uma rede classe C e posteriormente necessitou ampliá-la, de forma que o número de hots fosse maior que máximo permitido pelo endereçamento. Conseguir um novo IP pode ser uma tarefa não tão trivial, pois, não existem tantos endereços disponíveis .CIDR

Com o CIDR (Roteamento entre domínios sem classe), as atribuições de IP não se limitam às três classes. Todo o intervalo unicast (qualquer endereço IP com um primeiro octeto de 0 a 223) pode ser alocado em qualquer bloco de tamanho. De fato, todo o conceito de classes de endereços IP é completamente eliminado.

Tanto o VLSM, quanto o CIDR, permitem que uma porção de um endereço IP seja dividida recursivamente em pequenos pedaços. A diferença entre os dois é o fato de que o VLSM faz a divisão de um endereço IP da Internet alocado à uma organização, porém isto não é visível na Internet. Já o CIDR permite a alocação de um bloco de endereços por um registro na Internet através de um ISP (Internet Service Provider).

O IPv6 é o padrão de protocolo de Internet (IP) da próxima geração destinado a substituir o IPv4, o protocolo que muitos serviços de Internet ainda usam atualmente. Todo computador, telefone celular e qualquer outro dispositivo conectado à Internet precisa de um endereço IP numérico para se comunicar com outros dispositivos. O esquema de endereço IP original, chamado IPv4, está ficando sem endereços.

A resolução de nomes de host significa, então, o mapeamento bem-sucedido de um nome de host para um endereço IP. É o processo de converter, ou seja, resolver, o nome de um host de uma rede, no respectivo endereço de rede associado. Um nome de host é um alias atribuído a um nó IP, para identificá-lo como um host TCP/IP. O nome de host pode ter até 255 caracteres e conter caracteres alfabéticos e numéricos, hífens e pontos e pode ser atribuido diversos nomes de host a um mesmo host.

Para verificar ser hostname . Vá em iniciar, digite cmd e aperte Enter. O prompt de comando do seu computador se abrirá, para você verificar seu nome de host, digite hostname e aperte Enter.

Composição do endereço IP

O endereço IP é um número de 32 bits que identifica exclusivamente uma interface de rede em uma máquina. Um endereço IP geralmente é escrito em dígitos decimais, formatados como quatro campos de 8 bits separados por pontos. Cada campo de 8 bits representa um byte do endereço IP. Essa forma de representar os bytes de um endereço IP geralmente é chamada de formato decimal com pontos.

Os bytes do endereço IP são ainda classificados em duas partes: a parte da rede e a parte do host. A Figura mostra as partes componentes de um endereço IP típico, 129.144.50.56.

Há também endereços especiais e endereços reservados.

Nos endereços especiais, temos o o endereço de bordcast que é identificado por todos os 1s binários de um ID de host. Vale lembrar que, quando um octeto tem todos os 1s binários, significa na notação decimal o número 255. Desta forma, os IDs de host e de rede não devem ser configurados com este endereço, pois, foi reservado para o endereço de bordcast.

Nos mesmos endereços especiais, também temos o endereço local, que não é roteado e é identificado por todos os zeros de um ID de host. Tanto o ID de host como os IDs de rede não podem ser configurados com todos os zeros binários. Esse endereço especial é reservado apenas aos pacotes “locais” e que não serão encaminhados pelos roteadores;

Já os reservados temos, A IANA (internet Assigned Numbers Autorithy) reservou os três seguintes blocos de espaço de endereço IP para o endereçamento de redes privadas, ou seja, não poderá ser utilizado pela internet:

A máscara de sub-rede é usada no IPv4 e IPv6 para mostrar qual parte do endereço é a parte da rede e qual parte do endereço é a parte do host. No IPv4, existem três máscaras de sub-rede padrão correspondentes às três classes de endereços IP .

Para IPv6, a máscara de sub-rede padrão é / 64 (os primeiros 64 bits são a parte da rede). Você pode criar uma sub-rede para criar algumas redes menores, pois com a máscara padrão, você tem 18.446.744.073.709.551.616 endereços possíveis em uma rede IPv6.

As máscaras de sub-rede também são escritas em notação decimal com pontos, com a inclusão de uma barra vertical seguida pelo número bits na parte de rede + sub-rede. Fora da rede, a divisão em sub-redes não é visível e não exige a intervenção do ICANN.

Na vertical vemos o limite entre o número da sub-rede e o número do host. À esquerda está o número de sub-rede de 6 bits e à direita está o número de host de 10 bits.

CIDR Um endereço IP do CIDR se parece com um endereço IP normal, exceto que termina com uma barra seguida por um número, chamado prefixo da rede IP. Os endereços CIDR reduzem o tamanho das tabelas de roteamento e disponibilizam mais endereços IP nas organizações.

Por exemplo ; Uma empresa X necessite de 2048 endereços e receba os endereços 194.24.0.0 a 194.24.7.255 e máscara de de 255.255.248.0. Em seguida, a empresa Y solita 4.096 endereços. Como um bloco de 4.096 endereços deve ficar em um limite de 4.096 bytes, não podem ser fornecidos endereços que comecem em 194.24.8.0. Em vez disso, são fornecido endereços de 194.24.16.0 a 194.24.31.255, juntamente com a máscara 255.255.240.0. Agora, a empresa Z solicita 1.024 endereços e são atribuídos a ela os endereços de 194.24.8.0 a 194.24.11.255, bem como a máscara 255.255.252.0

Camadas de enlace rede

Implementação da camada de enlace.

A camada de enlace e implementada por meio de um adaptador de rede, também chamado de controlador de interface de rede(NIC). No núcleo do adaptador de rede, está o controlador da camada de enlace, normalmente um único chip de sistema, que implementa vários serviços da camada de enlace (enquadramento, acesso ao enlace, controle de fluxo etc). Podemos concluir que muito da funcionalidade da camada de enlace é implementada em hardware.

Na camada de enlace, não é o nó (roteadores e computadores) que possuem um endereço de camada de enlace, mas sim o adaptador do nó. Segundo Kurose, um endereço da camada de enlace é também denominado um endereço de LAN, um endereço físico, ou um endereço MAC (media access control – controle de acesso ao meio)

O endereço MAC tem 6 bytes de comprimento, expressos em notação hexadecimal, onde cada byte é expresso como um par de números hexadecimais.

Um protocolo de camada de enlace é usado para transportar um data grama por um enlace individual. O protocolo define o formato dos pacotes trocados entre os nós nas extremidades do enlace, como também as acoes realizadas pelos nós, ao enviar e receber pacotes. A unidade de dados trocada pelo protocolo de camada de enlace é denominada quadro e cada quadro encapsula um data grama da camada de rede.

Acesso e Enquadramento : Os protocolos da camada de enlace de dados encapsulam cada quadro de rede dentro de um quadro de camada de enlace antes da transmissão através do enlace. Um quadro consiste em um campo de dados no qual o datagrama da camada de rede é inserido e em vários campos de dados. Ele especifica a estrutura do quadro, bem como um protocolo de acesso ao canal pelo qual o quadro deve ser transmitido através do link.

Entrega confiável: a camada de enlace de dados fornece um serviço de entrega confiável, ou seja, transmite o datagrama da camada de rede sem nenhum erro. Um serviço de entrega confiável é realizado com transmissões e reconhecimentos. Uma camada de link de dados fornece principalmente o serviço de entrega confiável pelos links, pois eles têm taxas de erro mais altas e podem ser corrigidos localmente,o link no qual ocorre um erro, em vez de forçar a retransmissão dos dados.

Controle de fluxo: Sem controle de fluxo um nó pode receber os quadros em uma taxa mais rápida do que pode processar, fazendo o buffer do receptor transbordar e os quadros podem se perder. Para superar esse problema, a camada do link de dados usa o controle de fluxo para impedir que o nó de envio de um lado do link sobrecarregue o nó de recebimento do outro lado do link.

Detecção de erro: os erros podem ser introduzidos por atenuação de sinal e ruído. O protocolo Data Link Layer fornece um mecanismo para detectar um ou mais erros, isso é conseguido adicionando bits de detecção de erro no quadro e em seguida o nó receptor pode executar uma verificação de erro.

Correção de erros: a correção de erros é semelhante à detecção de erros, exceto que o nó receptor não apenas detecta os erros, mas também determina onde os erros ocorreram no quadro.

Half-Duplex e Full-Duplex: No modo Full-Duplex ambos os nós podem transmitir os dados ao mesmo tempo. No modo Half-Duplex, apenas um nó pode transmitir os dados ao mesmo tempo.

Formas de transmissão

Broadcast onde uma informação é enviada de um ponto para todos os outros pontos. Nesse caso, existe apenas um remetente, mas as informações são enviadas para todos os receptores conectados.

É suportada na maioria das LANs (por exemplo, Ethernet) e pode ser usada para enviar a mesma mensagem para todos os computadores na LAN (por exemplo, o protocolo de resolução de endereços (arp) usa isso para enviar uma consulta de resolução de endereços para todos os computadores em uma LAN ) Os protocolos da camada de rede (como IPv4) também suportam uma forma de transmissão que permite que o mesmo pacote seja enviado a todos os sistemas em uma rede lógica (no IPv4, isso consiste na identificação da rede IP e no número de host de todos os 1).

Multicast é o termo usado para descrever a comunicação em que uma informação é enviada de um ou mais pontos para um conjunto de outros pontos. Nesse caso, pode haver um ou mais remetentes e as informações são distribuídas para um conjunto de receptores.

Domínio de colisão é a parte de uma rede onde as colisões de pacotes podem ocorrer. Uma colisão ocorre quando dois dispositivos enviam um pacote ao mesmo tempo no segmento de rede compartilhado, os pacotes colidem e os dois dispositivos devem enviar os pacotes novamente, o que reduz a eficiência da rede. As colisões geralmente estão em um ambiente de hub, porque cada porta em um hub está no mesmo domínio de colisão. Por outro lado, cada porta em uma ponte, um switch ou um roteador está em um domínio de colisão separado.

Domínio de Broadcast é o domínio no qual uma transmissão é encaminhada. Um domínio de Broadcast contém todos os dispositivos que podem se alcançar na camada de enlace de dados usando a transmissão. Todas as portas em um hub ou switch estão por padrão no mesmo domínio de broadcast. Todas as portas de um roteador estão nos diferentes domínios de transmissão e os roteadores não encaminham transmissões de um domínio de transmissão para outro.

Existe uma gama relativamente grande de tecnologias (protocolos) ,as seguintes tecnologias serão abordadas abaixo;

Token ring é uma rede local (LAN) na qual todos os computadores estão conectados em uma topologia em anel ou estrela e passam um ou mais tokens lógicos de host para host. Somente um host que contém um token pode enviar seus dados, a outros hosts que também contenha um token . As redes de token ring impedem que pacotes de dados colidam em um segmento de rede porque os dados só podem ser enviados por um detentor de token e o número de tokens disponíveis é controlado.

Token bus (IEEE 802.4) é um cabo em forma de árvore ou linear, no qual todas as estações estão fisicamente conectadas. Logicamente as estações são organizadas em anel, com cada estação conhecendo o endereço da estação da esquerda e da direita. O token é passado de um usuário para outro em uma sequência (no sentido horário ou anti-horário). Uma estação só pode transmitir dados quando possui o token. O funcionamento do barramento de token é um pouco semelhante ao Token Ring.

DQDB (Distributed Queue Dual Bus) é um protocolo MAN (Metropolitan Area Network). Ele pode ser definido como um protocolo de controle de acesso médio compartilhado de alta velocidade usado em uma rede de barramento, possui dois barramentos unidirecionais, para fins de controle, nos quais o barramento pode transportar dados, vídeo e voz através de uma rede. Com a largura de banda sendo alocada conforme os intervalos de tempo. A vantagem de usar o barramento emparelhado é que ele é usado para lidar com a configuração de falhas. Pode ser estendido até 50km a 34-55 Mbps.

FDDI é um padrão para transmissão de dados em uma rede local. Ele usa fibra óptica como meio físico subjacente padrão, embora também tenha sido especificado posteriormente para usar cabo de cobre; nesse caso, pode ser chamado CDDI (Copper Distributed Data Interface), padronizado como TP-PMD (Dependendo do meio físico de par trançado) ), também conhecido como TP-DDI (Twisted Pair Distributed Data Interface).

O FDDI foi efetivamente tornado obsoleto nas redes locais pela Fast Ethernet, que oferecia as mesmas velocidades de 100 Mbit / s, mas a um custo muito menor .

ATM (Modo de transferência assíncrona). É uma técnica de comutação que usa a multiplexação por divisão de tempo (TDM) para comunicações de dados.

As redes ATM são redes orientadas à conexão para retransmissão celular que suporta comunicações de voz, vídeo e dados. Ele codifica os dados em pequenas células de tamanho fixo para que sejam adequados para TDM e os transmite por meio físico.

O tamanho de uma célula ATM é de 53 bytes: cabeçalho de 5 bytes e carga útil de 48 bytes. Existem dois formatos de célula diferentes - interface de rede do usuário (UNI) e interface de rede (NNI).

Ethernet é uma família de tecnologias de rede de computadores comumente usadas, em redes de área local (LAN), redes de área metropolitana (MAN) e redes de área ampla (WAN). Foi introduzido comercialmente em 1980 e padronizado pela primeira vez em 1983 como IEEE 802.3.

Desde então, a Ethernet manteve uma boa compatibilidade com versões anteriores e foi refinada para oferecer suporte a taxas de bits mais altas, maior número de nós e distâncias mais longas de link. Com o tempo, a Ethernet substituiu amplamente as tecnologias de LAN com fio, como Token Ring, FDDI e ARCNET.

A rede Ethernet utiliza uma topologia de barramento, onde múltiplos computadores devem compartilhar o acesso a um único meio. Um remetente transmite um sinal, que se propaga do remetente em direção às duas extremidades do cabo. Neste momento, o computador remetente tem uso exclusivo do cabo inteiro, durante a transmissão de um dado quadro, e os outros computadores devem esperar.

Token ring é uma rede local (LAN) na qual todos os computadores estão conectados em uma topologia em anel ou estrela e passam um ou mais tokens lógicos de host para host. Somente um host que contém um token pode enviar seus dados, a outros hosts que também contenha um token . As redes de token ring impedem que pacotes de dados colidam em um segmento de rede porque os dados só podem ser enviados por um detentor de token e o número de tokens disponíveis é controlado.

Token bus (IEEE 802.4) é um cabo em forma de árvore ou linear, no qual todas as estações estão fisicamente conectadas. Logicamente as estações são organizadas em anel, com cada estação conhecendo o endereço da estação da esquerda e da direita. O token é passado de um usuário para outro em uma sequência (no sentido horário ou anti-horário). Uma estação só pode transmitir dados quando possui o token. O funcionamento do barramento de token é um pouco semelhante ao Token Ring.

DQDB (Distributed Queue Dual Bus) é um protocolo MAN (Metropolitan Area Network). Ele pode ser definido como um protocolo de controle de acesso médio compartilhado de alta velocidade usado em uma rede de barramento, possui dois barramentos unidirecionais, para fins de controle, nos quais o barramento pode transportar dados, vídeo e voz através de uma rede. Com a largura de banda sendo alocada conforme os intervalos de tempo. A vantagem de usar o barramento emparelhado é que ele é usado para lidar com a configuração de falhas. Pode ser estendido até 50km a 34-55 Mbps.

100VG-AnyLAN Uma versão de 100 Mbps da Ethernet, desenvolvida pela HP, capaz de transportar os quadros Ethernet e Token Ring. Era uma LAN de mídia compartilhada como a Ethernet, mas empregava o método de acesso por prioridade de demanda em vez de CSMA / CD, permitindo que voz e vídeo em tempo real recebessem alta prioridade. Por um tempo, o 100VG-AnyLAN também foi chamado de "Fast Ethernet", mas o Fast Ethernet IEEE 802.3u se tornou o padrão.

FDDI é um padrão para transmissão de dados em uma rede local. Ele usa fibra óptica como meio físico subjacente padrão, embora também tenha sido especificado posteriormente para usar cabo de cobre; nesse caso, pode ser chamado CDDI (Copper Distributed Data Interface), padronizado como TP-PMD (Dependendo do meio físico de par trançado) ), também conhecido como TP-DDI (Twisted Pair Distributed Data Interface).

O FDDI foi efetivamente tornado obsoleto nas redes locais pela Fast Ethernet, que oferecia as mesmas velocidades de 100 Mbit / s, mas a um custo muito menor .

ATM (Modo de transferência assíncrona). É uma técnica de comutação que usa a multiplexação por divisão de tempo (TDM) para comunicações de dados.

As redes ATM são redes orientadas à conexão para retransmissão celular que suporta comunicações de voz, vídeo e dados. Ele codifica os dados em pequenas células de tamanho fixo para que sejam adequados para TDM e os transmite por meio físico.

O tamanho de uma célula ATM é de 53 bytes: cabeçalho de 5 bytes e carga útil de 48 bytes. Existem dois formatos de célula diferentes - interface de rede do usuário (UNI) e interface de rede (NNI).

Familia Ethernet

Desde então, a Ethernet manteve uma boa compatibilidade com versões anteriores e foi refinada para oferecer suporte a taxas de bits mais altas, maior número de nós e distâncias mais longas de link. Com o tempo, a Ethernet substituiu amplamente as tecnologias de LAN com fio, como Token Ring, FDDI e ARCNET.

A rede Ethernet utiliza uma topologia de barramento, onde múltiplos computadores devem compartilhar o acesso a um único meio. Um remetente transmite um sinal, que se propaga do remetente em direção às duas extremidades do cabo. Neste momento, o computador remetente tem uso exclusivo do cabo inteiro, durante a transmissão de um dado quadro, e os outros computadores devem esperar.

Protocolos TCP/IP e suas famílias

Camada de aplicação é a primeira camada do modelo de rede TCP / IP de cinco camadas. Enquanto as camadas inferiores do conjunto de protocolos TCP / IP se preocupam principalmente com a formatação, encapsulamento e transmissão de dados pela rede para o computador de destino, a camada superior (camada de aplicativo) fornece uma interface entre os aplicativos de rede e outras camadas de TCP / IP.

Camada de transporte é a segunda camada no modelo TCP / IP que lida com a comunicação lógica entre processos. É responsável por fornecer mensagens entre o host da rede. Ele também recebe dados da camada de aplicação e os prepara para endereçar na camada de rede.

Funções da camada de transporte:

_Fornece a segmentação de dados.

_Processar a entrega.

_Fornece o controle de fluxo e controle de erros.

Processo passa-a-passo

1_Divide os dados que chegam da camada de aplicação, em seguimentos e os transmite já com o endereço de destino para a camada de rede.2_Fornece comunicação lógica entre os processos do aplicativo em execução entres os hosts diferentes, que pode ser orientada ou não a conexão.

3_A transferência de dados pode ser categoriza, como confiável e não confiável, com informação ou não de estado.

4_Utiliza um conceito de porta para a identificação dos processos de aplicação.

5_Especifica dois tipos de protocolo, e a utilização de um ou de outro depende das necessidades da aplicação.

Entrega confiável_ Assegura a entrega dos seguimentos ao seu destino, em uma sequencia adequada, sem perdas ou dano. Um protocolo confiável cuida de todos os problemas principais de rede, como congestionamento, fluxo de dados e duplicação.

Entrega não confiável_Não promete a entrega dos seguimentos ao seu destino, os seguimentos podem ser perdidos ou corrompidos. Protocolos não confiáveis como UDP acredita que a rede subjacente é completamente confiável. Não cuidam de problemas básicos, como congestionamento, fluxo de dados e duplicação.

Camada de rede_ao transmitir dados, essa camada adiciona um cabeçalho que contém os endereços IP de origem e de destino aos dados recebidos da camada de Transporte. O pacote que ele cria será encaminhado para a camada MAC ou Data Link.

Essa camada também é usada para determinar se o pacote recebido pelo host contém o endereço IP do host. Nesse caso, os dados são encaminhados para a camada de Transporte.

Telnet é um protocolo de aplicativo que permite ao usuário se comunicar com um dispositivo remoto, um usuário em uma máquina cliente pode usar um software (conhecido como cliente Telnet) para acessar uma interface de linha de comando de outra máquina remota que esteja executando um programa de servidor Telnet.

O Telnet é frequentemente usado pelos administradores de rede para acessar e gerenciar dispositivos remotos. Um administrador de rede pode acessar o dispositivo telnetando para o endereço IP ou o nome do host de um dispositivo remoto. O administrador da rede receberá um terminal virtual que pode interagir com o host remoto.

Para usar o telnet, você deve ter um software (cliente Telnet) instalado. Em um dispositivo remoto, um servidor Telnet deve estar instalado e em execução.

FTP_foi projetado para permitir a transferência eficiente de arquivos entre dois dispositivos em uma rede entre TCP / IP. Ele cuida automaticamente dos detalhes de como os arquivos são movidos, fornece uma sintaxe de comando avançada para permitir a execução de várias operações de arquivos de suporte (como navegar na estrutura de diretórios e excluir arquivos) e opera usando o serviço de transporte TCP para garantir a confiabilidade.

TFTP_(Trivial File Transfer Protocol), é um protocolo simples de alto nível para a transferência de servidores de dados para inicializar estações de trabalho, terminais X e roteadores sem disco usando o UDP (User Data Protocol).

Embora possa parecer semelhante, o TFTP funciona de maneira diferente do FTP (File Transfer Protocol) e HTTP (HyperText Transfer Protocol). Embora o TFTP também seja baseado na tecnologia FTP, o TFTP é um protocolo totalmente diferente. Entre as diferenças, o protocolo de transporte do TFTP usa UDP que não é seguro, enquanto o FTP usa o TCP (Transmission Control Protocol) para proteger as informações.

O TFTP foi projetado principalmente para ler ou gravar arquivos usando um servidor remoto. No entanto, o TFTP é um protocolo multiuso que pode ser aproveitado para uma variedade de tarefas diferentes.

Correio eletrônico

Um sistema de correios utiliza três componentes, entre eles; Agentes de usuários, Servidores de correios e Protocolo SMTP.

Agentes de usuários_ permitem que usuários leiam, transmitam, retransmitam, salvem e criem mensagens.

Servidores de correios_ É o núcleo de infraestrutura do e mail, onde cada destinatário tem uma caixa postal localizada em um dos servidores de e-mail.

Protocolo SMTP_ Camada de aplicação do correio eletrônico da internet, usa o serviço confiável de ados do TCP para transferir mensagens do servidor de correios do remetente para o destinatário.

SMTP_(Simple Mail Transfer Protocol) é um protocolo de comunicação para transmissão de correio eletrônico. Como padrão da Internet, o SMTP foi definido pela primeira vez em 1982 pela RFC 821 e atualizado em 2008 pela RFC 5321 para adições de SMTP estendido. Servidores de correio e outros agentes de transferência de mensagens usam SMTP para enviar e receber mensagens de correio. Sistemas proprietários, como Microsoft Exchange e IBM Notes e sistemas de Webmail, como Outlook.com, Gmail e Yahoo! O correio pode usar protocolos não padrão internamente, mas todos usam SMTP ao enviar ou receber e-mail de fora de seus próprios sistemas. Servidores SMTP geralmente usam o (Transmission Control Protocol) na porta número 25.

Os clientes de e-mail no nível do usuário geralmente usam SMTP apenas para enviar mensagens para um servidor de e-mail para retransmissão e normalmente enviam emails para o servidor de e-mail na porta 587 ou 465 conforme RFC 8314.

SNMP_ (Simple Network Management Protocol) é um protocolo padrão da Internet para coletar e organizar informações sobre dispositivos gerenciados em redes IP.

Os dispositivos que normalmente oferecem suporte ao SNMP incluem modems a cabo, roteadores, comutadores, servidores, estações de trabalho, impressoras e muito mais.

O SNMP é amplamente usado no gerenciamento e monitoramento de rede. O SNMP expõe dados de gerenciamento na forma de variáveis nos sistemas gerenciados e os organiza em uma base de informações de gerenciamento (MIB) que descreve o status e a configuração do sistema.

Essas variáveis podem ser consultadas remotamente (e, em algumas circunstâncias, manipuladas) pelo gerenciamento de aplicativos.

Três versões significativas do SNMP foram desenvolvidas e implantadas. SNMPv1 é a versão original do protocolo.

As versões mais recentes, SNMPv2c e SNMPv3, apresentam melhorias em desempenho, flexibilidade e segurança.

O SNMP é um componente do Internet Protocol Suite, conforme definido pela Internet Engineering Task Force (IETF). Consiste em um conjunto de padrões para gerenciamento de rede, incluindo um protocolo de camada de aplicativo, um esquema de banco de dados e um conjunto de objetos de dados.

ICMP_ (Internet Control Message Protocol) é um protocolo de suporte no conjunto de protocolos da Internet. É usado por dispositivos de rede, incluindo roteadores, para enviar mensagens de erro e informações operacionais, indicando sucesso ou falha ao se comunicar com outro endereço IP, por exemplo, um erro é indicado quando um serviço solicitado não está disponível ou que um host ou roteador não possa seja alcançado. O ICMP difere dos protocolos de transporte como TCP e UDP, pois normalmente não é usado para trocar dados entre sistemas, nem é empregado regularmente por aplicativos de rede do usuário final (com exceção de algumas ferramentas de diagnóstico como ping e traceroute).

TCP / IP_ Ele foi projetado e desenvolvido pelo Departamento de Defesa (DoD) na década de 1960 e é baseado em protocolos padrão. Significa (Transmission Control Protocol / Internet Protocol). O modelo TCP / IP é uma versão concisa do modelo OSI. Ele contém quatro camadas, ao contrário de sete camadas no modelo OSI. As camadas são:

_Camada de processo / aplicativo

_Camada Host-to-Host / Transporte

_Camada da Internet

_Acesso à rede / camada de link

UDP_ (User Datagram Protocol) O protocolo foi projetado por David P. Reed em 1980 e formalmente definido na RFC 768. Com o UDP, os aplicativos de computadores podem enviar mensagens para hosts em uma rede IP.

O UDP usa um modelo de comunicação com um mínimo de mecanismos de protocolo.

O UDP fornece somas de verificação para integridade dos dados e números de porta para endereçar diferentes funções na origem e destino do data grama. É bastante simples, é orientado a datagrama ,não orientado a conexão, não executa controle de fluxo, nem controle de erro e sequenciamento, é considerado não confiável, pois não assegura que suas mensagens enviadas chegue ao seu destino, e se chegarem, poderão ficar fora de ordem.

O UDP é adequado para fins em que a verificação e correção de erros não são necessárias ou são executadas no aplicativo; O UDP evita a sobrecarga desse processamento na pilha de protocolos. Aplicativos sensíveis ao tempo costumam usar UDP porque é preferível descartar pacotes atrasados devido à retransmissão, o que pode não ser uma opção em um sistema em tempo real.

Enviando email (SMTP)

O SMTP usa vários comandos para se comunicar com os servidores de e-mail. Esses comandos são descritos abaixo.

Nota: Os comandos não diferenciam maiúsculas de minúsculas, o que significa que você pode usar o Mail ou MAIL. No entanto, lembre-se de que os endereços de e-mails diferenciam maiúsculas de minúsculas.

Os comandos SMTP básicos são:

_HELO Inicia uma conversa com o servidor de correio. Ao usar este comando, você pode especificar seu nome de domínio para que o servidor de correio saiba quem você é. Por exemplo, HELO mailhost. cf.ac.uk.

_MAIL Indica quem está enviando o email. Por exemplo,

MAIL FROM:<zeluiz1908@yahoo.com.br>.

Qualquer e-mail retornado será enviado de volta para este endereço.

_RCPT

- Indica quem está recebendo o correio. Por exemplo,

RCPT TO: <user@email.com>. Você pode indicar mais de um usuário criando vários comandos RCPT.

_DATA Indica que você está prestes a enviar o texto (ou corpo) da mensagem. O texto da mensagem deve terminar com a seguinte sequência de cinco letras: "\r\n.\r\n."

_QUIT

- Indica que a conversa terminou.

_EXPN Indica que você está usando uma lista de endereçamento.

_HELP Solicita ajuda do servidor de correio.

_NOOP Não faz nada além de receber uma resposta do servidor de e-mail.

_RSET Aborta a conversa atual.

_SEND Envia uma mensagem para o terminal de um usuário em vez de uma caixa de correio.

_SAML Envia uma mensagem para o terminal do usuário e para a caixa de correio do usuário.

_SOML Envia uma mensagem para o terminal do usuário se ele estiver conectado; caso contrário, envia a mensagem para a caixa de correio do usuário.

_TURN Inverte a função de cliente e servidor. Isso pode ser útil se o programa cliente também puder atuar como um servidor e precisar receber emails do computador remoto.

_VRFY Verifica a existência e o nome de usuário de um determinado endereço de e-mail. Este comando não está implementado em todos os servidores de correio. E pode ser bloqueado por firewalls.

Todo comando receberá uma resposta do servidor de correio na forma de um número de três dígitos, seguido de algum texto descrevendo a resposta. Por exemplo:

250 OK

ou

Erro de sintaxe 500, comando não reconhecido.

A lista completa dos códigos de resposta é mostrada abaixo: (você nunca verá a maioria deles se programar seu servidor de email corretamente !!)

211- Um status do sistema ou resposta de ajuda.

214- Mensagem de ajuda.

220- O servidor está pronto.

221- O servidor está encerrando a conversa.

250- A ação solicitada foi concluída.

251- O usuário especificado não é local, mas o servidor encaminhará a mensagem de email.

354- Esta é uma resposta ao comando DATA. Depois de obter isso, comece a enviar o corpo da mensagem de email, terminando com "\ r \ n. \ R \ n".

421- O servidor de email será desligado. Salve a mensagem de correio e tente novamente mais tarde.

450- A caixa de correio que você está tentando acessar está ocupada. Aguarde um pouco e tente novamente.

451- A ação solicitada não foi realizada. Alguns erros ocorrem no servidor de email.

452- A ação solicitada não foi realizada. O servidor de correio ficou sem armazenamento do sistema.

500- O último comando continha um erro de sintaxe ou a linha de comando era muito longa.

501- Os parâmetros ou argumentos no último comando continham um erro de sintaxe.

502- O servidor de email não implementou o último comando.

503- O último comando foi enviado fora de sequência. Por exemplo, você pode ter enviado DATA antes de enviar RECV.

504- Um dos parâmetros do último comando não foi implementado pelo servidor.

550- A caixa de correio que você está tentando acessar não pode ser encontrada ou você não tem direitos de acesso.

551- O usuário especificado não é local; parte do texto da mensagem conterá um endereço de encaminhamento.

552- A caixa de correio que você está tentando acessar ficou sem espaço. Armazene a mensagem e tente novamente amanhã ou em alguns dias - depois que o usuário tiver a chance de excluir algumas mensagens.

553- O endereço de e-mail que você especificou não estava sintaticamente correto.

554- A transação de e-mail falhou por causas desconhecidas.

Agora que você viu todos os comandos e códigos de resposta SMTP, vamos ver como pode ser uma conversa típica de e-mail. Na conversa a seguir, as linhas '>' são os comandos SMTP emitidos pelo seu programa. As linhas '<' são as respostas do servidor de correio.

> HELO

<250 zelu.cs.cf.ac.br Olá joao@cs.cf.ac.br [X.X.X.X], prazer em conhecê-lo

> CORREIO De: <(Zelu)>

<250 <(Zelu)> ... Remetente ok

> RCPT Para: <joao@cs.cf.ac.br>

<250 <joao@cs.cf.ac.br> ... Destinatário ok

> DADOS

<354 Digite o e-mail e termine com "." em uma linha por si só

> De: (Zelu)

> Assunto: programas

> Esta é a linha um.

> Esta é a linha dois.

>.

<250 AAA14672 Mensagem aceita para entrega.

> SAIR

<221 zelu.cs.cf.ac.br fechando a conexão

Topologia e arquitetura de aplicação em redes de computadores

A topologia de uma rede é essencial para determinar seu desempenho. Topologia de rede é a maneira como uma rede é organizada, incluindo a descrição física ou lógica, de como os links e nós são configurados para se relacionarem.

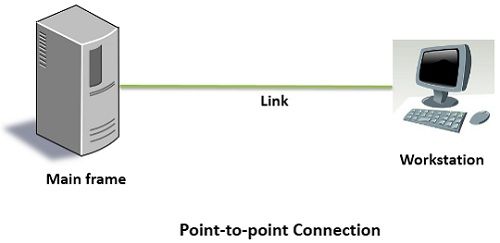

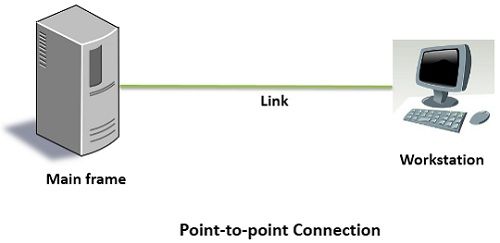

As redes ponto a ponto são usadas principalmente para dois locais que precisam enviar com segurança dados sensíveis ou confidenciais entre cada local.

O alto desempenho que ela fornece é devido à baixa latência da rede. Por motivos de confidencialidade, este serviço não exige que o tráfego de dados seja roteado pela Internet pública, onde é possível ocorrer muitas violações na segurança.

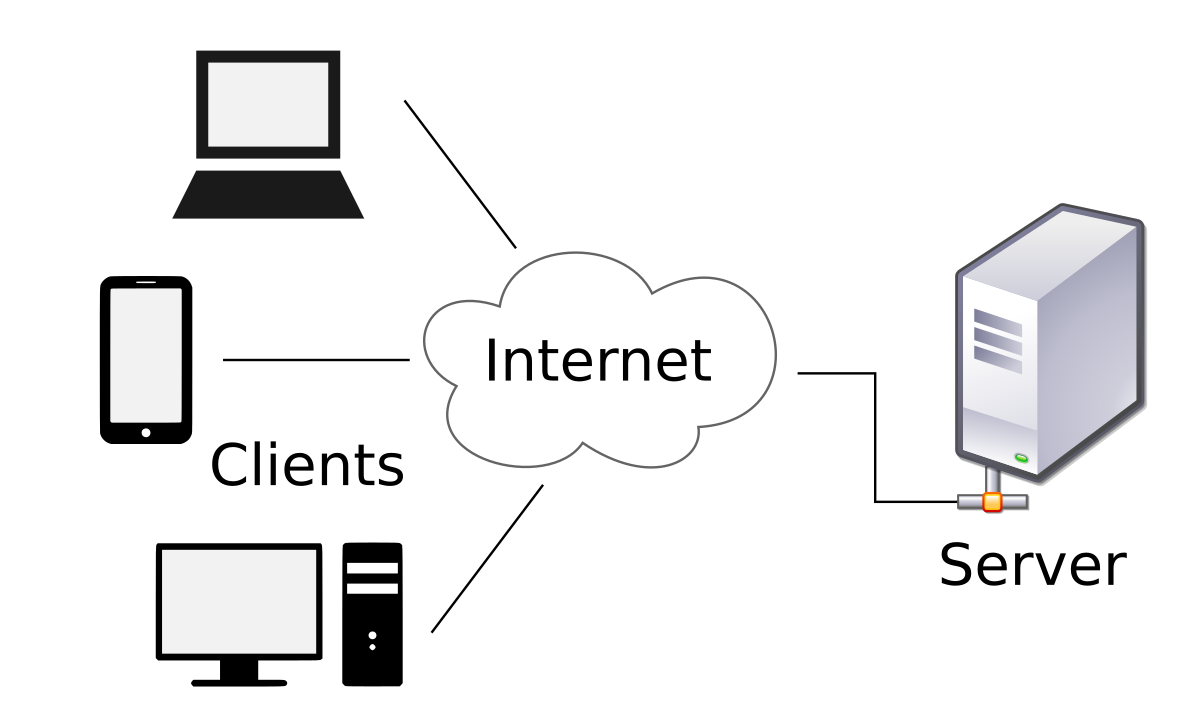

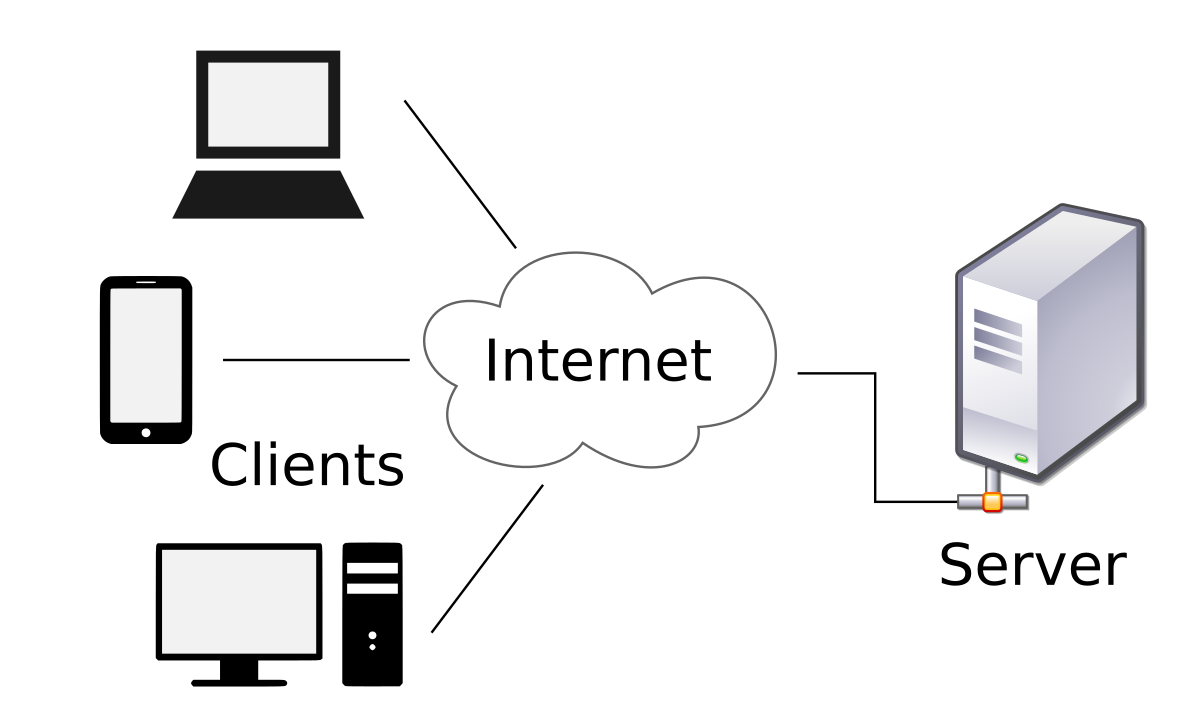

Uma rede cliente-servidor é projetada para usuários finais, chamados clientes, para acessar recursos como arquivos, músicas, coleções de vídeos ou algum outro serviço de um computador central chamado servidor. O único objetivo de um servidor é fazer o que o nome implica - servir seus clientes.

Uma conexão multiponto é um link entre três ou mais dispositivos. Também é conhecida como configuração de vários pontos. As redes que possuem configuração multiponto são chamadas de redes de transmissão. Na rede de transmissão, uma mensagem ou um pacote enviado por qualquer máquina é recebido por todas as outras máquinas em uma rede. O pacote contém o campo de endereço que especifica o destinatário, ao receber um pacote, cada máquina verifica o campo de endereço do pacote, se o pacote transmitido for para essa máquina específica, ele será processado; caso contrário, apenas ignora o pacote.

NOS network operating system (Sistema Operacional de rede) é um software que permite que vários computadores se comuniquem, compartilhem arquivos e dispositivos de hardware. À medida que as redes de computadores começaram a surgir e foram usadas com mais frequência, os sistemas operacionais de rede começaram a ser desenvolvidos.

O primeiro sistema operacional de rede foi o Novell NetWare, lançado em 1983. Após o Netware, outros sistemas operacionais de rede foram lançados, incluindo o Banyan VINES e o Microsoft Windows NT. Alguns exemplos de outros sistemas operacionais de rede incluem Windows 2000, Microsoft Windows XP, Sun Solaris e Linux.

Arquitetura peer-to-peer rede ponto a ponto (P2P) é uma arquitetura de aplicativos distribuídos que particiona tarefas ou cargas de trabalho entre pares. Os colegas são igualmente participantes, privilegiados e equivalentes . Dizem que eles formam uma rede ponto a ponto de nós.

Os pares disponibilizam uma parte de seus recursos, como poder de processamento, armazenamento em disco ou largura de banda da rede, diretamente a outros participantes da rede, sem a necessidade de coordenação central por servidores ou hosts estáveis. Os pares são fornecedores e consumidores de recursos, em contraste com o modelo tradicional cliente-servidor no qual o consumo e o suprimento de recursos são divididos.

Embora os sistemas P2P tenham sido usados anteriormente em muitos domínios de aplicativos, a arquitetura foi popularizada pelo sistema de compartilhamento de arquivos Napster, lançado originalmente em 1999. O conceito inspirou novas estruturas e filosofias em muitas áreas da interação humana.

Servidor de arquivos os servidores de arquivos modernos geralmente são máquinas especialmente projetadas, com grandes fontes de alimentação, vários compartimentos para permitir a instalação de muitos discos rígidos e instalações de refrigeração aprimoradas. Elas podem ser máquinas com multiprocessador e geralmente possuem mais memória (centenas de megabytes) do que os PCs de usuários comuns.

Digamos que seu computador no trabalho esteja em uma rede (conectada a outros computadores) e você queira procurar o nome de um cliente no banco de dados da empresa, as informações necessárias serão localizadas como arquivos de dados no disco rígido do servidor de arquivos, o software de banco de dados executando o servidor abre os arquivos necessários e as informações retornam à sua tela através dos fios da rede.

Você pode até executar programas em seus próprios computadores armazenados no disco rígido do servidor de arquivos, como também outras pessoas na rede podem usar os mesmos arquivos e programas. Há um software em execução no servidor de arquivos que controla quem pode usar quais arquivos e quantas pessoas o fazem ao mesmo tempo.

Servidor de banco de dados um servidor de banco de dados é um servidor que usa um aplicativo de banco de dados que fornece serviços de banco de dados a outros programas ou computadores, conforme definido pelo modelo cliente-servidor. Os sistemas de gerenciamento de banco de dados (DBMSs) freqüentemente fornecem a funcionalidade servidor de banco de dados e alguns sistemas de gerenciamento de banco de dados (como o MySQL) dependem exclusivamente do modelo cliente-servidor para acesso ao banco de dados (enquanto outros, por exemplo, SQLite, devem ser usados como banco de dados incorporado).

Os usuários acessam um servidor de banco de dados através de um "front end" em execução no computador do usuário ,que exibe os dados solicitados , ou através do "back end", que é executado no servidor e lida com tarefas como análise e armazenamento de dados.

Em um modelo mestre-escravo, os servidores mestre de banco de dados são locais, centrais e principais de dados, enquanto os servidores escravos de banco de dados são backups sincronizados do mestre, atuando como proxies.

Servidor de impressão Um servidor de impressão é um dispositivo que conecta impressoras a computadores clientes em uma rede. Ele aceita os trabalhos de impressão dos computadores e os envia para as impressoras apropriadas, enfileirando-os localmente para evitar que o trabalho possam chegar mais rapido do que a impressora possa realmente suportar. As funções auxiliares incluem a capacidade de inspecionar a fila de trabalhos a serem processados, a capacidade de reordenar ou excluir os trabalhos de impressão em espera ou a capacidade de executar vários tipos de contabilidade (como contagem de páginas, que possa envolver a leitura de dados gerados pelas impressoras. Os servidores de impressão podem ser usados para impor políticas de administração, como cotas de impressão em cores, autenticação de usuário / departamento ou documentos impressos com marca d'água.

Os servidores de impressão podem suportar uma variedade de protocolos de impressão proprietários ou padrão da indústria, incluindo Internet Printing Protocol, protocolo Line Printer Daemon, NetWare, NetBIOS / NetBEUI ou JetDirect.

Servidor de gerenciamento Sua principal função é a de monitorar o trafego de dados, verificar o estado e o desempenho de uma estação de rede, também monitora o meio de transmissão, e outros sinais. O servidor de gerenciamento é importantíssimo na detecção de erros e diagnósticos para resolução de falhas, tais como erros na rede, e falta de desempenho.

Para que haja um sistema básico de comunicação devemos ter 5 elemento .

São eles;

_A mensagem

_O elemento receptador

_O protocolo de comunicação

_O elemento transmissor

_O meio a ser transmitido.

São três os tipos básicos de comunicação (ponto a ponto), (cliente servidor), e (ponto multiponto).

O alto desempenho que ela fornece é devido à baixa latência da rede. Por motivos de confidencialidade, este serviço não exige que o tráfego de dados seja roteado pela Internet pública, onde é possível ocorrer muitas violações na segurança.

Uma rede cliente-servidor é projetada para usuários finais, chamados clientes, para acessar recursos como arquivos, músicas, coleções de vídeos ou algum outro serviço de um computador central chamado servidor. O único objetivo de um servidor é fazer o que o nome implica - servir seus clientes.

Uma conexão multiponto é um link entre três ou mais dispositivos. Também é conhecida como configuração de vários pontos. As redes que possuem configuração multiponto são chamadas de redes de transmissão. Na rede de transmissão, uma mensagem ou um pacote enviado por qualquer máquina é recebido por todas as outras máquinas em uma rede. O pacote contém o campo de endereço que especifica o destinatário, ao receber um pacote, cada máquina verifica o campo de endereço do pacote, se o pacote transmitido for para essa máquina específica, ele será processado; caso contrário, apenas ignora o pacote.

Derivações logicas para endereçamento de pacotes de dados.

Unicast é uma transmissão individual de um ponto na rede para outro ponto; isto é, um remetente e um destinatário, cada um identificado por um endereço de rede.

Multicast é o envio de informações para múltiplos destinos. Ele é direcionado para um grupo especifico e predefinido de destinos possíveis, um exemplo é a utilização de sub_redes, ou pedaços de redes, para obter um endereçamento DHCP.

Broadcast Forma de envio onde a mensagem e enviada a todos os destinos possíveis da rede, para esta função a um endereçamento especifico chamado de (endereço de broadcast da rede).

Domínio de Broadcast é uma divisão lógica de uma rede de computadores, na qual todos os nós podem se alcançar através da transmissão na camada de enlace de dados. Um domínio de transmissão pode estar no mesmo segmento da LAN ou em ponte para outros segmentos da LAN.

Em termos de tecnologias populares atuais, qualquer computador conectado ao mesmo repetidor ou comutador Ethernet é membro do mesmo domínio de broadcast. Além disso, qualquer computador conectado ao mesmo conjunto de comutadores / repetidores interconectados é membro do mesmo domínio de broadcast. Roteadores e outros dispositivos de camada superior formam limites entre domínios de broadcast.

NOS network operating system (Sistema Operacional de rede) é um software que permite que vários computadores se comuniquem, compartilhem arquivos e dispositivos de hardware. À medida que as redes de computadores começaram a surgir e foram usadas com mais frequência, os sistemas operacionais de rede começaram a ser desenvolvidos.

O primeiro sistema operacional de rede foi o Novell NetWare, lançado em 1983. Após o Netware, outros sistemas operacionais de rede foram lançados, incluindo o Banyan VINES e o Microsoft Windows NT. Alguns exemplos de outros sistemas operacionais de rede incluem Windows 2000, Microsoft Windows XP, Sun Solaris e Linux.

Arquitetura peer-to-peer rede ponto a ponto (P2P) é uma arquitetura de aplicativos distribuídos que particiona tarefas ou cargas de trabalho entre pares. Os colegas são igualmente participantes, privilegiados e equivalentes . Dizem que eles formam uma rede ponto a ponto de nós.

Os pares disponibilizam uma parte de seus recursos, como poder de processamento, armazenamento em disco ou largura de banda da rede, diretamente a outros participantes da rede, sem a necessidade de coordenação central por servidores ou hosts estáveis. Os pares são fornecedores e consumidores de recursos, em contraste com o modelo tradicional cliente-servidor no qual o consumo e o suprimento de recursos são divididos.

Embora os sistemas P2P tenham sido usados anteriormente em muitos domínios de aplicativos, a arquitetura foi popularizada pelo sistema de compartilhamento de arquivos Napster, lançado originalmente em 1999. O conceito inspirou novas estruturas e filosofias em muitas áreas da interação humana.

Servidor de arquivos os servidores de arquivos modernos geralmente são máquinas especialmente projetadas, com grandes fontes de alimentação, vários compartimentos para permitir a instalação de muitos discos rígidos e instalações de refrigeração aprimoradas. Elas podem ser máquinas com multiprocessador e geralmente possuem mais memória (centenas de megabytes) do que os PCs de usuários comuns.

Digamos que seu computador no trabalho esteja em uma rede (conectada a outros computadores) e você queira procurar o nome de um cliente no banco de dados da empresa, as informações necessárias serão localizadas como arquivos de dados no disco rígido do servidor de arquivos, o software de banco de dados executando o servidor abre os arquivos necessários e as informações retornam à sua tela através dos fios da rede.

Você pode até executar programas em seus próprios computadores armazenados no disco rígido do servidor de arquivos, como também outras pessoas na rede podem usar os mesmos arquivos e programas. Há um software em execução no servidor de arquivos que controla quem pode usar quais arquivos e quantas pessoas o fazem ao mesmo tempo.

Servidor de banco de dados um servidor de banco de dados é um servidor que usa um aplicativo de banco de dados que fornece serviços de banco de dados a outros programas ou computadores, conforme definido pelo modelo cliente-servidor. Os sistemas de gerenciamento de banco de dados (DBMSs) freqüentemente fornecem a funcionalidade servidor de banco de dados e alguns sistemas de gerenciamento de banco de dados (como o MySQL) dependem exclusivamente do modelo cliente-servidor para acesso ao banco de dados (enquanto outros, por exemplo, SQLite, devem ser usados como banco de dados incorporado).

Os usuários acessam um servidor de banco de dados através de um "front end" em execução no computador do usuário ,que exibe os dados solicitados , ou através do "back end", que é executado no servidor e lida com tarefas como análise e armazenamento de dados.

Em um modelo mestre-escravo, os servidores mestre de banco de dados são locais, centrais e principais de dados, enquanto os servidores escravos de banco de dados são backups sincronizados do mestre, atuando como proxies.

Os servidores de impressão podem suportar uma variedade de protocolos de impressão proprietários ou padrão da indústria, incluindo Internet Printing Protocol, protocolo Line Printer Daemon, NetWare, NetBIOS / NetBEUI ou JetDirect.

Servidor de gerenciamento Sua principal função é a de monitorar o trafego de dados, verificar o estado e o desempenho de uma estação de rede, também monitora o meio de transmissão, e outros sinais. O servidor de gerenciamento é importantíssimo na detecção de erros e diagnósticos para resolução de falhas, tais como erros na rede, e falta de desempenho.

Elementos interconexão de redes

Nesta postagem vamos abordar os elementos de interconexão de rede.

Placa de rede é o hardware principal de uma rede, sua função e controla o envio e recebimento de dados. Cada estrutura de rede exige um tipo especifico de rede, seja com ou sem fio. Por exemplo não é possível usar uma placa Ethernet em uma rede sem fio, visto que há fatores como taxa de transferência, barramento e conectores que tornam impossível sua utilização.

Modem é um dispositivo que transforma o sinal analógico em digital, ou vice-versa (modulador e demodulador). A conversão dos sinais digitais para analógicos é chamado de modulação, é onde se inicia a transmissão. Para que haja envio e a recepção de dados, os modens devem estar trabalhado nos mesmos padrões.

Modem discado (em desuso) Utiliza linha telefônica para realizar uma ligação diretamente ao provedor, trabalha em baixas velocidades, na ordem dos Kb/s.

Modem banda larga Utiliza meios de transmissão baseados em ADSL, possuem taxas de de transmissão na casa dos megabits/s.

Repetidores (HUB) Funciona com uma peça central em uma rede com topologia estrela, ele recebe os sinais transmitidos e o retransmite .

Tipos de repetidores

_Repetidores passivos refletem os sinais recebidos para todas as estacoes conectadas a ele, funciona como uma especie de espelho. Este tipo de repetidor não faz nenhum tipo de amplificação, por isso o comprimento máximo entre o repetidor e a estacão não pode exceder 50 metros. Não possuem alimentação de energia e funcionam como um concentrador de fios.

_Repetidores ativos reflete o sinal e amplifica fazendo sua distancia de transmissão dobrar. Possui fonte de alimentação.

-Ponte (BRIDGE) No nível de enlace da camada OSI, a bridge tem como finalidade traduzir os quadros de diferentes tecnologias, é capaz de interligar redes de diferentes tecnologias como a interligação entre uma rede, a Ethernet e uma rede Token Ring. Apesar de as duas redes possuírem arquiteturas diferentes e incompatíveis entre si, é possível estabelecer a comunicação usando um protocolo único, no caso o TCP/IP, por exemplo. Se todos os devices de rede estão falando a mesma língua, basta quebrar a barreira física das arquiteturas de rede diferentes utilizando uma ponte, ou BRIDGE.

_Comutador (switch) Tem a mesma função da ponte, ele "ouve" o trafego de cada porta Ethernet, descobre a porta que o dispositivo esta conectado e armazena a informação em sua tabela. O que difere da ponte é que o comutador realiza troca de informações de vários devices ao mesmo tempo. Utiliza varia portas e é mais veloz que a ponte . Suporta vários tipos de interface (fibra, cat5, cat6, Ethernet). Uma vez conectado a rede, automaticamente identifica os endereços dos devices. Possuem um software de gerenciamento.

VLAN as VLANs funcionam como uma especie de rede virtual, utilizada para transportar informações para o devices que pertencem a ela. O switch possui informações de endereçamento em sua tabela interna. Para diminuir o trafego de difusão, é possível se criar redes virtuais, para que se pareça que estão em uma rede física.

Roteador É um dispositivo que decide qual melhor caminho que o trafego deve seguir, baseado nos endereços lógicos. O roteamento segue um regra definida na tabela de roteamento que pode ser configurada manualmente, ou através de protocolos(RIP, OSPF, IGRP, BGP, EGP), com base nesta tabela, o device analisa o endereço de IP de destino dos dados de entrada e os direciona para uma porta de saída.

NAT converte os endereços IP dos computadores de uma rede local em um único endereço IP. Esse endereço geralmente é usado pelo roteador que conecta os computadores à Internet. O roteador pode ser conectado a um modem DSL, modem a cabo, linha T1 ou mesmo a um modem dial-up. Quando outros computadores na Internet tentam acessar os computadores na rede local, eles vêem apenas o endereço IP do roteador. Isso adiciona um nível extra de segurança, pois o roteador pode ser configurado como um firewall, permitindo apenas que sistemas autorizados acessem os computadores na rede.

DHCP é um servidor de rede que fornece e atribui automaticamente endereços IP, gateways padrão e outros parâmetros de rede aos dispositivos clientes. Ele se baseia no protocolo padrão conhecido como Protocolo de configuração dinâmica de host ou DHCP para responder às consultas de difusão pelos clientes.

Um servidor DHCP envia automaticamente os parâmetros de rede necessários para que os clientes se comuniquem corretamente na rede. Sem ele, o administrador da rede precisa configurar manualmente todos os clientes que ingressam na rede, o que pode ser complicado, especialmente em redes grandes. Os servidores DHCP geralmente atribuem a cada cliente um endereço IP dinâmico exclusivo, que muda quando a concessão do cliente para esse endereço IP expirar.

Firewall é um dispositivo de segurança de rede que monitora o tráfego de entrada e saída da rede e permite ou bloqueia pacotes de dados com base em um conjunto de regras de segurança. Seu objetivo é estabelecer uma barreira entre sua rede interna e o tráfego recebido de fontes externas (como a Internet), a fim de bloquear o tráfego malicioso, como vírus e hackers.

Topologia de redes TCP e OSI

Uma arquitetura de redes se caracteriza por ter um conjunto de camadas, que auxilia no desenvolvimento de aplicações para rede.

O primeiro modelo em camadas a ser criado, foi o OSI em meados dos anos 70, sua principal característica, e ser um modelo teórico, onde cada camada tem uma função muito bem definida.

Cada camada tem uma função, função esta que pode, ou não, ter interferência nas camadas anteriores ou subsequentes.

O modelo OSI foi criado, para que cada camada tivesse uma função bem especifica. Foi desenvolvida para padronizar as aplicações que trafegam na rede, apesar de não ser tão utilizado nos dia de hoje, continua sendo obrigatório nos cursos de redes, segundo a ISO.

Interface elemento conectado entre o dispositivo e o meio de transmissão, responsável por desempenhar as funções das camadas físicas e de enlace.

Exemplo; Modens e placas de rede.

Canal meio do qual onde ocorre o trafego de uma onda eletromagnética conduzindo dados. Neste mesmo meio podemos estabelecer vário canais. Somente para ilustrar, uma das formas mais fáceis de perceber essa funcionalidade é a TV a cabo, pois nela se encontram vários canais e o seu aparelho receptor é responsável por sintonizar (selecionar) um deles para exibição.

Ruídos térmico provocado pelo atrito dos elétrons nos condutores, também chamado de ruido branco.

Ruido de intermodulação quando sinais de frequências diferentes compartilham o mesmo meio físico.

Crosstalk é a interferência que ocorre quando dois condutores próximos , induzem sinais ao mesmo tempo.

Ruido impulsivo provocado por diversas fontes, ocorrem pulsos irregulares e de grande amplitude.

Atraso Durante a transmissão, os pacotes trafegam por vários seguimentos da rede, como roteadores, por exemplo. Durante todo percurso são somados os tempos de recepção, a soma desse tempo e chamada de atraso.

_Atrasos de fila.

_Atrasos de processamento.

_Atrasos de propagação.

Perda de pacote durante a transmissão os comutares mais complexos organizam filas de pacotes recebidos. Organizando em filas de entrada, processa um por um, defina qual interface de saída com o endereço de destino, e por fim organiza a fila de saída.

Essa organização de pacotes de entrada e feita e armazenada em um espaço de memoria, caso se atinja o limite de armazenamento, os próximos pacotes recebidos, serão perdidos.

O primeiro modelo em camadas a ser criado, foi o OSI em meados dos anos 70, sua principal característica, e ser um modelo teórico, onde cada camada tem uma função muito bem definida.

Cada camada tem uma função, função esta que pode, ou não, ter interferência nas camadas anteriores ou subsequentes.

As 7 camadas do modelo OSI.

_Aplicação Aqui ficam as aplicações de redes que mais se aproximam do usuário final. Nela incluem vários protocolos, como o HTTP (protocolo que provê requisição e transferência de arquivos pela WEB), SMTP (protocolo que provê transferência de mensagens na WEB).

_Apresentação Esta camada providencia serviços que auxiliem as aplicações de comunicação a interpretar o significado dos dados trocados.

_Sessão A função dessa camada é delimitar e sincronizar a troca de dados, incluindo uma forma de construir um meio de se obter pontos de verificação e de recuperação de dados.

_Transporte Sua função é a de controlar o transporte de mensagens das camadas acima entre dois computadores que precisam estabelecer uma conexão. Uma parte da camada de transporte, pode ser chamada de seguimento.

_Rede Esta camada é provem o serviço de entrega do segmento ao destinatário. Como um segmento é um pedaço da camada de transporte, a camada de rede faz a função de etiquetar os segmentos com endereços de origem e destino Esse pedaços são chamados de pacotes ou datagramas.

_Enlace Tem como função a de procurar o endereço de entrega do datagrama. O datagrama viaja entre os equipamentos da camada de rede até encontrar o destinatário final. Os pedaços desta camada são chamados de quadros.

_Fisica A parte física, como os fios de cobre e os cabos fibra óptica, e sua função, é a de movimentar o BITS de um lugar para o outro.

O modelo OSI foi criado, para que cada camada tivesse uma função bem especifica. Foi desenvolvida para padronizar as aplicações que trafegam na rede, apesar de não ser tão utilizado nos dia de hoje, continua sendo obrigatório nos cursos de redes, segundo a ISO.

Interface elemento conectado entre o dispositivo e o meio de transmissão, responsável por desempenhar as funções das camadas físicas e de enlace.

Exemplo; Modens e placas de rede.

Canal meio do qual onde ocorre o trafego de uma onda eletromagnética conduzindo dados. Neste mesmo meio podemos estabelecer vário canais. Somente para ilustrar, uma das formas mais fáceis de perceber essa funcionalidade é a TV a cabo, pois nela se encontram vários canais e o seu aparelho receptor é responsável por sintonizar (selecionar) um deles para exibição.

Modos de transmissão:

Modulação Processo que modifica as características da onda constante, chamada de portadora, em sua amplitude, frequência ou fase. Ao se deformar devido a um sinal portador (o sinal a ser transmitido) esta varia sua característica proporcionalmente ao sinal modulador. Para modificar a onda portadora pode se empregar diversos algoritmos, mas os mais comuns são variações de amplitude, frequência e fase.

Sinal analógico Onda contínua que varia em função do tempo, onde possui infinitos estados entre o seu máximo e seu mínimo. Vantagens: não necessita de conversor, a transmissão é fácil

Sinal digital Tipo Onda contínua com dois estados (máximo 1 e mínimo 0 ). Vantagens: maior imunidade a ruídos, transmissão mais rápida e processamento direto do sinal recebido.

Banda passante Comumente chamada de “largura de banda”, é o conjunto de valores de frequência que compõem o sinal. Popularmente, diz-se que são as frequências que "passam" pelo filtro. Na prática a banda passante é a onda portadora. As características da portadora (frequência, amplitude, modulação e alcance) vão definir a capacidade de transmissão de dados no canal.

Fatores que interferem o sinal

Ruido de intermodulação quando sinais de frequências diferentes compartilham o mesmo meio físico.

Crosstalk é a interferência que ocorre quando dois condutores próximos , induzem sinais ao mesmo tempo.

Ruido impulsivo provocado por diversas fontes, ocorrem pulsos irregulares e de grande amplitude.

Atenuação perda de energia por calor e radiação, degradando a potência de um sinal devido à distância percorrida no meio físico.

Ecos ocorrem devido à mudança na impedância em uma linha de transmissão, em que parte do sinal é refletido e parte transmitido. Quando o receptor recebe o mesmo sinal duas vezes não é possível

separar um do outro e a conexão fica impedida.Atraso Durante a transmissão, os pacotes trafegam por vários seguimentos da rede, como roteadores, por exemplo. Durante todo percurso são somados os tempos de recepção, a soma desse tempo e chamada de atraso.

Existem 4 tipos de atrasos.

_Atrasos de transmissão_Atrasos de fila.

_Atrasos de processamento.

_Atrasos de propagação.

Perda de pacote durante a transmissão os comutares mais complexos organizam filas de pacotes recebidos. Organizando em filas de entrada, processa um por um, defina qual interface de saída com o endereço de destino, e por fim organiza a fila de saída.

Essa organização de pacotes de entrada e feita e armazenada em um espaço de memoria, caso se atinja o limite de armazenamento, os próximos pacotes recebidos, serão perdidos.

Introdução a Redes de Computadores

Ao longo do tempo o homem sempre precisou de informações para desempenhar suas atividades. No ano de 409 a.C, um soldado correu 42 km para levar uma informação, ao fim exausto pelo cansaço, caiu morto ao chão. Episódio este que ficou conhecido no mundo todo, como maratona.

Podemos citar o exemplo de Pedro Alvares Cabral, que levou aproximadamente 44 dias pra chegar ao brasil, caso ele volta-se logo em seguida para Portugal, seriam aproximadamente 100 dias para o rei de Portugal ficar sabendo da descoberta do Brasil.

A partir da década de 60 utilizavam-se cartões perfurados para armazenar informações codificadas de forma binaria (0,1) ou seja, furado e não furado, que eram lidos por computadores da época ("uma espécie de pendrive da época")

No final da década de 60, estudantes de algumas universidades americanas se uniram e criaram a ARPANET, o embrião da internet atual, que utilizava cabos para conectar 4 universidades americanas.

Pouco tempo depois a ARPANET já conectava 30 universidades americanas, utilizavam a computação por circuito, que era estabelecido por centrais telefônicas e alocado integralmente para ligação, o que acarretava enormes períodos de ociosidade.

Anos mais tarde surge o conceito de dividir mensagens geradas em partes organizadas e etiquetadas por um cabeçalho. Nesse principio, cada parte é enviada de forma aleatória e partindo de varias fontes diferentes, pelo fato de ter um cabeçalho "etiqueta", com informações, como ; origem, destino, tamanho, ordem entre outras, tornando possível a mensagem ser recriada no seu destino. Modelo esse conhecido como computação por pacotes, sendo utilizada nos dias atuais.

Multiplexação Em Redes De Comutação Por Circuitos:

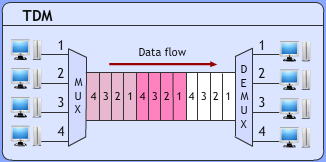

_Multiplexação Consiste na transmissão de várias informações por um canal físico, ao mesmo tempo. Na multiplexação, o dispositivo chamado multiplexador tem como objetivo criar diversos caminhos ou canais dentro de um único meio físico. Essa operação pode ser feita por meio de diferenciação de frequência (FDM) ou por tempo (TDM).

_FDM o canal é dividido em bandas. Cada banda trabalha em uma frequência. Para cada frequência emitida pelo multiplexador, ou MUX, tem que haver uma mesma frequência de recebimento do demultiplexador, ou DEMUX. Um exemplo cotidiano são as estações de rádio FM,

utilizando-se do meio “físico” ar, a emissora de rádio estabelece uma frequência de transmissão (88 MHz ate 108MHz), fazendo o papel do Multiplexador, e o seu rádio que está sintonizado na sua estação FM preferida faz o papel de demultiplexador ou DEMUX._TDM Multiplexação por divisão de tempo. O canal é dividido em quadros de duração fixa. Cada quadro é dividido em pequenos compartimentos de tamanho fixo, também chamado de slots.

Ao iniciar a transmissão, o quadro atravessa o canal em um determinado tempo e, após ultrapassar o tempo determinado, é enviado outro quadro de outro emissor, e assim sucessivamente até completar um ciclo, onde será enviado o segundo quadro do primeiro emissor. Por ter uma sincronia temporal, esse método de transmissão também é chamado de TDM síncrono.

Topologia da rede

_Barramento Computadores são ligados linearmente através de um único cabo. Cada computador tem um endereçamento, e as informações trafegam por um único meio, onde ao seu final terá um terminador responsável por descartar e controlar o fluxo de dados da rede. Indicado para redes simples já que tem limitações de distância, gerenciamento e tráfego de dados.

_Estrela Os computadores são ligados a um dispositivo central responsável pelo controle do trafego de informações. Neste sistema o dispositivo central controla, amplia e repete os dados, no entanto se esta maquina parar, todas a outras maquinas da rede são afetadas.

_Anel Todos os computadores estão ligados a um cabo, onde o último equipamento deverá se conectar ao primeiro, formando assim um anel. Apesar de possuir um único meio de transmissão, essa rede não possui os terminadores de rede em barramento, fazendo com que os próprios computadores desenvolvam esse papel.

São classificados em três nives

1° Interliga outros ISP nível 1, além de conectar ao ISP nível 2.Sua cobertura é internacional.

2° Conecta-se com ISP nível 1 e 3. Sua abrangência é regional ou nacional.

3° Conecta-se com os de nível 2. Normalmente são os que fazem a comunicação com o usuário final.

Classificação das redes de computadores

São definidas de acordo com a abrangência, tamanho e função. Inicialmente possuíam três classificações.

_LAN – Local Area Network Rede Local, Tem limitação a um pequena região física. Normalmente utilizadas em escritórios e empresas pequenas ou

localizadas perto uma das outras.

_MAN – Metropolitan Area Network

Uma área maior que a LAN, que pode contemplar uma cidade ou um bairro.

_WAN – Wide Area Network

Rede que integra vários equipamentos em diversas localizações geográficas, pode envolver países ou até mesmo continentes.

Com o surgimento de equipamentos de rede para uso pessoal, criou-se uma nova classificação para essas redes.

_PAN – Personal Area Network

Rede de computador usada para comunicação entre dispositivos perto de uma pessoa. Normalmente sem fio.

Esse é um novo conceito de classificação de rede.

_HAN – Home Area Network

O mesmo que PAN, mas com cabos de conexão interligados. Também um conceito novo de classificação.

_CAN – Campus Area Network

Abrange uma área mais ampla. Por exemplo, uma rede de universidade.

Assinar:

Postagens (Atom)